今天听说要部署一套诱捕系统并且开放在互联网上,正好也闲来无事打算看看。具体厂商就不说了,已经把设备退回并将报告反馈给厂商。

为啥标题的审计加了引号,具体往下看

审计过程

- 首先将设备系统抽出来

- 破解设备root密码

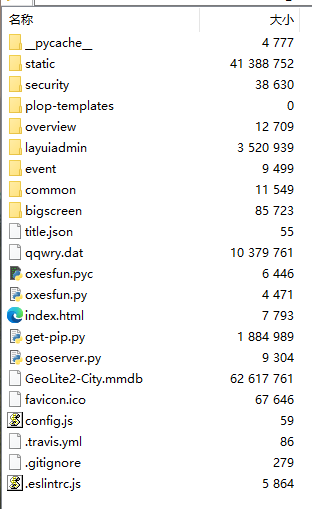

- 打包源码下载回本地

拿到源码后打眼一看,还有个get-pip.py。。。

这真神奇呀,直接python web不香嘛?

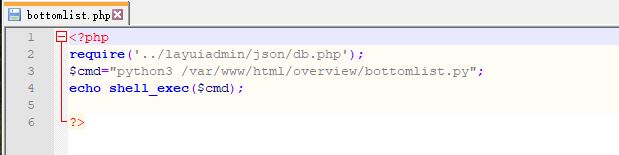

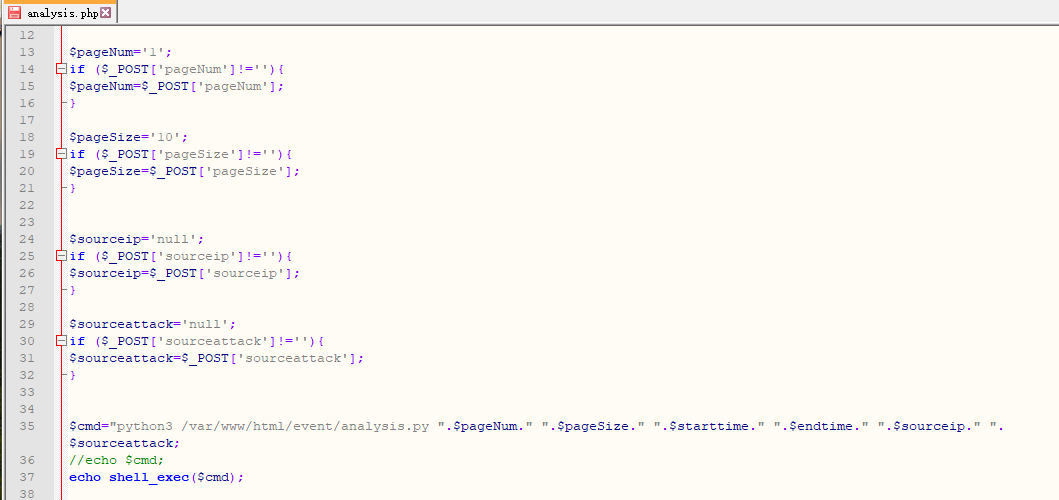

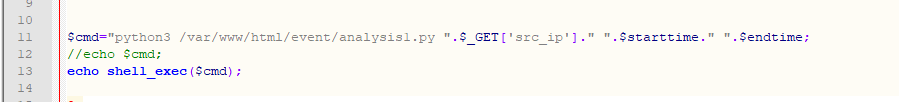

然后大体的看了一下,直接气死。简单贴出两个吧。

这还需要审计?实习生都不敢这么写!

后感

越看越气,然后回想每次护网都会爆出的各种安全设备漏洞,很多都是极其明显的问题。做为客户我们采购安全设备是为了什么?为了给我们家留个隐患嘛?咱也不说什么空虚大的社会责任感民族责任感国家安全,就单纯的作为一个企业难道不应该沉下心好好做产品?作为一个网络安全厂商难道不应该在自己的专业领域护住自己那点仅存的颜面?